Hacker khai thác lỗ hổng Zero-Day trên VMware từ tháng 10 năm 2024

Một bản vá lỗ hổng bảo mật ảnh hưởng tới Công cụ Broadcom VMware và WMware Aria đã được ghi nhận dấu hiệu khai thác như một Zero-Day từ giữa tháng 10 năm 2024 bởi UNC5174, theo NVISO Labs.

Lỗ hổng được đề cập là CVE-2025-41244 (điểm CVSS: 7.8), một lỗ hổng leo thang đặc quyền trong nội bộ ảnh hưởng tới các phiên bản:

VMware Cloud Foundation 4.x and 5.x

VMware Cloud Foundation 9.x.x.x

VMware Cloud Foundation 13.x.x.x (Windows, Linux)

VMware vSphere Foundation 9.x.x.x

VMware vSphere Foundation 13.x.x.x (Windows, Linux)

VMware Aria Operations 8.x

VMware Tools 11.x.x, 12.x.x, and 13.x.x (Windows, Linux)

VMware Telco Cloud Platform 4.x and 5.x

VMware Telco Cloud Infrastructure 2.x and 3.x

“Trong một thông báo được VMware phát hành vào thứ Hai, hãng cho biết: Một tác nhân độc hại nội bộ với quyền hạn không phải quản trị viên, khi có quyền truy cập vào máy ảo (VM) có cài đặt VMware Tools và được quản lý bởi Aria Operations với SDMP được kích hoạt, có thể khai thác lỗ hổng này để leo thang đặc quyền lên mức root trên cùng máy ảo đó.”

Một lỗ hổng leo thang đặc quyền nội bộ là khi kẻ tấn công đã chiếm được quyền truy cập trước vào thiết bị thông qua một phương thức khác rồi mới tiếp tục thực hiện leo trên quyền quản trị cao hơn trong máy nạn nhân.

Nhà nghiên cứu Maxime Thiebaut từ NVISO đã được ghi nhận là người phát hiện và báo cáo lỗ hổng này vào ngày 19 tháng 5 năm 2025, trong quá trình tham gia xử lý sự cố an ninh. Công ty cho biết thêm rằng VMware Tools 12.4.9, nằm trong bộ VMware Tools 12.5.4, đã khắc phục vấn đề này đối với hệ thống Windows 32-bit. Ngoài ra, một phiên bản open-vm-tools vá lỗi CVE-2025-41244 cũng sẽ được các nhà phân phối Linux phát hành.

Mặc dù Broadcom không đề cập đến việc lỗ hổng này đã bị khai thác trong các cuộc tấn công thực tế, NVISO Labs cho biết hoạt động có liên quan đến một nhóm tin tặc có liên hệ với Trung Quốc, được Google Mandiant theo dõi với mã định danh UNC5174 (còn được gọi là Uteus hoặc Uetus). Nhóm này từng khai thác nhiều lỗ hổng bảo mật khác nhau — bao gồm các lỗi ảnh hưởng đến Ivanti và SAP NetWeaver — để giành quyền truy cập ban đầu vào môi trường mục tiêu.

Nhà nghiên cứu Maxime Thiebaut cho biết:

“Khi khai thác thành công, lỗ hổng leo thang đặc quyền cục bộ cho phép người dùng không có đặc quyền thực thi mã trong ngữ cảnh có đặc quyền (ví dụ: root). Tuy nhiên, chúng tôi không thể xác định liệu khai thác này nằm trong năng lực của UNC5174 hay chỉ là việc tận dụng tình cờ do tính đơn giản của lỗi.”

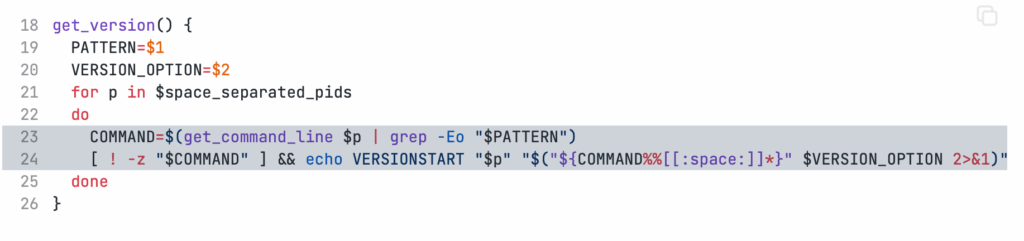

Theo NVISO, nguyên nhân của lỗ hổng bắt nguồn từ một hàm có tên “get_version()”, trong đó nhận đầu vào là một mẫu biểu thức chính quy (regex) cho mỗi tiến trình có socket lắng nghe. Hàm này kiểm tra xem tệp nhị phân liên quan đến tiến trình đó có khớp với mẫu regex hay không, và nếu có, sẽ gọi lệnh “phiên bản” tương ứng của dịch vụ đó.

Tuy nhiên, Thiebaut giải thích rằng:

“Mặc dù chức năng này hoạt động đúng với các tệp hệ thống (ví dụ: /usr/bin/httpd), nhưng việc sử dụng ký tự \S trong regex (đại diện cho các ký tự không phải khoảng trắng) khiến mẫu này cũng khớp với các tệp không thuộc hệ thống (ví dụ: /tmp/httpd). Những tệp này nằm trong thư mục (ví dụ: /tmp) vốn cho phép người dùng không có đặc quyền ghi vào theo thiết kế.”

Điều này mở ra khả năng bị lợi dụng: kẻ tấn công cục bộ không có đặc quyền có thể tạo tệp nhị phân độc hại tại đường dẫn “/tmp/httpd”. Khi dịch vụ thu thập số liệu của VMware được thực thi, tệp này sẽ được chạy với quyền cao hơn, dẫn đến leo thang đặc quyền. Để khai thác, kẻ tấn công chỉ cần đảm bảo rằng tệp độc hại được chạy bởi người dùng không có đặc quyền và mở một socket ngẫu nhiên để lắng nghe.

Công ty an ninh mạng có trụ sở tại Brussels cho biết họ đã quan sát thấy UNC5174 sử dụng đường dẫn “/tmp/httpd” để lưu trữ tệp độc hại, khởi tạo một root shell và thực thi mã với quyền cao. Hiện tại, chưa rõ bản chất cụ thể của payload được thực thi theo phương thức này.

Cuối cùng, Thiebaut nhận định:

“Việc giả mạo các tệp nhị phân hệ thống (như httpd) cho thấy khả năng thực tế rằng nhiều phần mềm độc hại khác có thể đã vô tình hưởng lợi từ các lỗ hổng leo thang đặc quyền ngoài ý muốn trong nhiều năm qua.”

Nguồn: Urgent: China-Linked Hackers Exploit New VMware Zero-Day Since October 2024